Ba nhóm tấn công của Trung Quốc đứng sau chiến dịch tấn công mạng nhằm vào các quốc gia Đông Nam Á

Chiến dịch này bao gồm ba nhóm tấn công, được theo dõi với tên: Nhóm Alpha (STAC1248), Nhóm Bravo (STAC1870), và Nhóm Charlie (STAC1305). STAC là viết tắt của "security threat activity cluster" (cụm hoạt động đe dọa an ninh). Được biết các nhóm đối tượng đã khai thác hệ thống của các tổ chức và mạng lưới dịch vụ công trong khu vực để phát tán mã độc và công cụ độc hại, ngụy trang dưới các điểm truy cập tin cậy.

Một điểm đáng chú ý của chiến dịch là việc sử dụng hệ thống của một tổ chức làm điểm chuyển tiếp C&C và nơi lưu trữ công cụ tấn công. Đồng thời, một máy chủ Microsoft Exchange bị xâm nhập của một tổ chức khác đã bị lợi dụng để lưu trữ mã độc.

Trong giai đoạn đầu của các cuộc tấn công diễn ra vào tháng 03/2024 được thực hiện bởi nhóm Bravo, cách hoạt động của nhóm này có nhiều điểm chung với nhóm APT Unfading Sea Haze. Đến khoảng thời gian từ tháng 01/2024 đến tháng 6/2024, một làn sóng tấn công mới của nhóm này đã nhắm vào 11 tổ chức và cơ quan trong khu vực.

Các chuyên gia bảo mật cũng ghi nhận một đợt tấn công khác từ nhóm Charlie (còn gọi là APT Earth Longzhi) được thực hiện từ tháng 9/2023 đến tháng 6/2024. Nhóm này đã sử dụng các framework C&C như Cobalt Strike, Havoc, và XieBroC2 để thực hiện các hành vi độc hại sau khai thác và phát tán các payload bổ trợ như SharpHound nhằm lập bản đồ hạ tầng Active Directory.

Mặc dù mục tiêu chính vẫn là thu thập dữ liệu, tuy nhiên, nhóm Charlie đã tập trung nhiều hơn vào việc thiết lập lại và mở rộng sự xâm nhập vào hệ thống mạng bằng cách vượt qua lớp bảo mật từ phần mềm EDR và khôi phục kết nối khi các cài đặt C&C trước đó bị chặn.

Một yếu tố đáng chú ý khác là việc nhóm Charlie chủ yếu sử dụng kỹ thuật DLL hijacking để thực thi mã độc, một kỹ thuật thường được nhóm Alpha sử dụng, cho thấy có sự chia sẻ kỹ thuật giữa các nhóm tấn công. Các đối tượng tấn công còn sử dụng phần mềm mã nguồn mở như RealBlindingEDR và Alcatraz để vô hiệu hóa các quy trình chống virus và làm mờ các file thực thi (như .exe, .dll, và .sys), nhằm mục đích tránh bị phát hiện.

Cuối cùng, các chuyên gia bảo mật đã ghi nhận mã độc keylogger mới có tên TattleTale, lần đầu xuất hiện vào tháng 8/2023. Mã độc này có khả năng thu thập dữ liệu từ các trình duyệt Google Chrome và Microsoft Edge, đồng thời thu thập tên domain controller và đánh cắp LSA (Local Security Authority) Query Information Policy, nơi chứa thông tin nhạy cảm như chính sách mật khẩu, cài đặt bảo mật và mật khẩu lưu trữ.

Tóm lại, chiến dịch "Crimson Palace" bao gồm ba nhóm tấn công phối hợp với nhau, mỗi nhóm đảm nhiệm một giai đoạn trong chuỗi tấn công: xâm nhập và thu thập thông tin (Nhóm Alpha), thâm nhập sâu vào hệ thống bằng các cơ chế C&C (Nhóm Bravo), và đánh cắp dữ liệu (Nhóm Charlie). Theo nhận định của các chuyên gia, trong suốt quá trình thực hiện chiến dịch, các nhóm tấn công đã liên tục thử nghiệm và nâng cao các kỹ thuật, công cụ. Khi các biện pháp đối phó được triển khai, chúng kết hợp công cụ tự phát triển với các công cụ mã nguồn mở thường được sử dụng bởi các chuyên gia kiểm thử an ninh mạng để duy trì quyền truy cập.

Cùng chuyên mục

Tin khác

Tăng mức phạt vi phạm hành chính về bảo vệ quyền lợi người tiêu dùng

Tăng cường kiểm tra vùng nguyên liệu, cơ sở chế biến, đóng gói thực phẩm xuất khẩu

Cảnh giác thủ đoạn giả danh lực lượng Công an để thực hiện hành vi lừa đảo chiếm đoạt tài sản

TP. Hồ Chí Minh: Tăng cường phòng ngừa, xử lý hoạt động lừa đảo trên không gian mạng

Cảnh giác với cuộc gọi lạ giả danh nhân viên điện lực

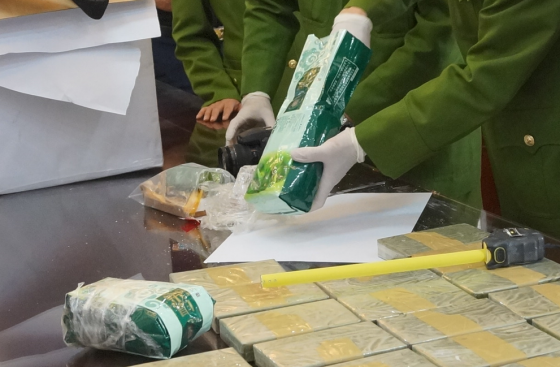

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Cảnh giác với các thủ đoạn lừa đảo dịp lễ Valentine

Đọc nhiều / Mới nhận

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025