Chiến dịch tấn công APT: Nhóm APT Trung Quốc sử dụng mã độc MgBot và MACMA để tấn công Đài Loan và tổ chức phi chính phủ Mỹ

* Cảnh báo: Lỗ hổng Zero-day trên Telegram cho phép phát tán APK Android độc hại dưới dạng video

Chiến dịch này cho thấy Daggerfly cũng tham gia vào hoạt động gián điệp nội bộ. Trong đó, Daggerfly đã khai thác lỗ hổng CVE-2024-38112 tồn tại trên máy chủ Apache HTTP để phát tán mã độc MgBot. Lỗ hổng này đã được Microsoft khắc phục trong bản vá Patch Tuesday gần nhất, được đánh giá là một lỗ hổng spoofing trong động cơ trình duyệt MSHTML của Internet Explorer.

Daggerfly, còn được biết đến với tên Bronze Highland và Evasive Panda, đã hoạt động từ năm 2012 và từng sử dụng mã độc MgBot trong các chiến dịch thu thập thông tin từ các nhà cung cấp dịch vụ viễn thông tại Châu Phi.

Ngoài mã độc MgBot, Daggerfly còn sử dụng phiên bản cải tiến của mã độc MgBot trên hệ điều hành macOS có tên MACMA. MACMA được phát hiện lần đầu vào tháng 11/2021 bởi nhóm Threat Analysis Group của Google, mã độc này phát tán qua các cuộc tấn công watering hole nhắm vào người dùng tại Hong Kong bằng cách khai thác lỗ hổng trên trình duyệt Safari. Được biết MACMA tái sử dụng mã nguồn từ các nhà phát triển ELF/Android, cho thấy khả năng nó cũng đã nhằm vào điện thoại Android.

Ngoài hai mã độc trên, Daggerfly còn sử dụng thêm mã độc Nightdoor (hay NetMM và Suzafk), một mã độc gài vào hệ thống sử dụng Google Drive API làm C&C và đã được sử dụng trong các cuộc tấn công watering hole nhằm vào người dùng Tây Tạng kể từ tháng 9 năm 2023.

Thông tin về nhóm Daggerfly và chiến dịch này được công bố ngay sau khi Trung tâm Ứng phó Khẩn cấp Virus Máy tính Quốc gia (CVERC) của Trung Quốc cáo buộc rằng Volt Typhoon, được Five Eyes xác định là nhóm gián điệp mạng của Trung Quốc, thực tế đây là một chiến dịch tin giả do các cơ quan tình báo Mỹ dựng lên nhằm bôi nhọ Trung Quốc.

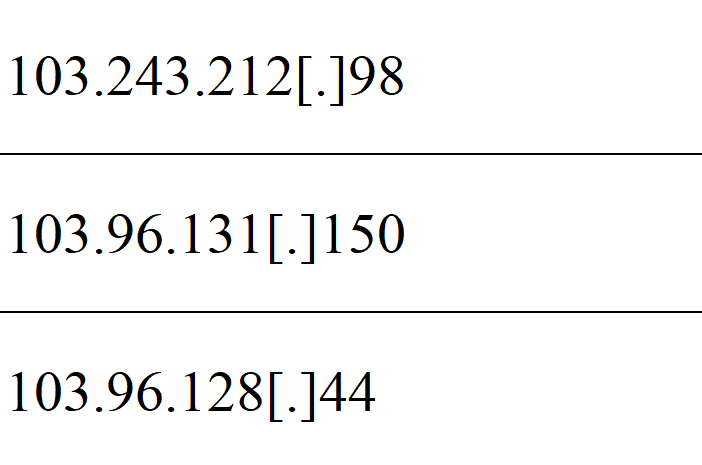

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cùng chuyên mục

Tin khác

Phát động Chương trình “Khuyến mại tập trung quốc gia 2024 - Vietnam Grand Sale 2024”

Nghiêm cấm buôn bán hàng giả, hàng xâm phạm quyền sở hữu trí tuệ tại Online Friday 2024

Đẩy mạnh công tác quản lý nhà nước về thương mại điện tử

Kế hoạch hành động quốc gia về phát triển kinh tế số giai đoạn 2024 - 2025

Xử lý gần 14.000 sản phẩm mỹ phẩm, phụ kiện làm đẹp vi phạm trên thương mại điện tử

Bộ Công Thương "chỉ đạo nóng" về các sàn thương mại điện tử không phép

Người dân, doanh nghiệp phải được hưởng lợi ích thiết thực từ chuyển đổi số mang lại

Bộ Công Thương đang đánh giá tác động của sàn thương mại điện tử Temu

Đọc nhiều / Mới nhận

Quy định mới về xem xét, xử lý, từ chối, dừng xử lý đơn yêu cầu xử lý xâm phạm trong xử phạt VPHC

Ngăn chặn gần một tấn sản phẩm động vật không đảm bảo yêu cầu vệ sinh thú y và an toàn thực phẩm

Quyết tâm hoàn thành tinh gọn tổ chức bộ máy theo đúng mục tiêu, yêu cầu đề ra