Cảnh báo: Lỗ hổng Zero-day trên Telegram cho phép phát tán APK Android độc hại dưới dạng video

* Nhóm APT Void Banshee khai thác lỗ hổng Microsoft MHTML để phát tán mã độc Atlantida Steale

Lỗ hổng này được phát hiện sau khi một minh họa PoC được chia sẻ trên kênh Telegram công khai, giúp các chuyên gia bảo mật tại ESET tiếp cận được payload độc hại. Sau khi phân tích, ESET xác nhận lỗ hổng hoạt động như mô tả và đã thông báo cho Telegram vào ngày 26/6 và một lần nữa vào ngày 04/7. Lỗ hổng này đã được vá trong phiên bản v10.14.5 phát hành vào ngày 11/7/2024.

Hiện chưa có thông tin rõ ràng về việc lỗ hổng có bị khai thác trong thực tế hay không, tuy nhiên, các chuyên gia đã phát hiện máy chủ C&C sử dụng bởi payload có địa chỉ “infinityhackscharan.ddns[.]net”.

Chi tiết về việc khai thác lỗ hổng Zero-day

Lỗ hổng “EvilVideo” ảnh hưởng đến phiên bản Android của Telegram và cho phép đối tượng tấn công tạo ra các tệp APK độc hại được gửi tới người dùng dưới dạng video. Lỗ hổng này sử dụng API của Telegram để tạo các tin nhắn giả dạng video dài 30 giây.

Với cài đặt mặc định, ứng dụng Telegram trên Android sẽ tự động tải xuống các tệp phương tiện như ảnh và video. Do đó, người dùng chỉ cần mở kênh chứa tin nhắn payload là đã có thể bị nhiễm mã độc ngay lập tức. Nếu tắt tính năng tự động tải xuống, người dùng vẫn có nguy cơ lây nhiễm chỉ bằng một lần click vào video. Khi video giả được mở, Telegram sẽ hiện thông báo yêu cầu chọn trình phát video bên ngoài. Nếu người dùng đồng ý, payload sẽ được thực thi. Tiếp theo, người dùng sẽ được yêu cầu cài đặt một ứng dụng dạng APK thông qua Telegram, ứng dụng này có tên là “xHamster Premium Mod”.

Việc khai thác lỗ hổng này yêu cầu người dùng thực hiện nhiều bước để payload độc hại có thể được thực thi trên thiết bị, vì vậy nguy cơ thành công của cuộc tấn công là tương đối thấp.

Cùng chuyên mục

Tin khác

Tăng mức phạt vi phạm hành chính về bảo vệ quyền lợi người tiêu dùng

Cảnh giác thủ đoạn giả danh lực lượng Công an để thực hiện hành vi lừa đảo chiếm đoạt tài sản

TP. Hồ Chí Minh: Tăng cường phòng ngừa, xử lý hoạt động lừa đảo trên không gian mạng

Cảnh giác với cuộc gọi lạ giả danh nhân viên điện lực

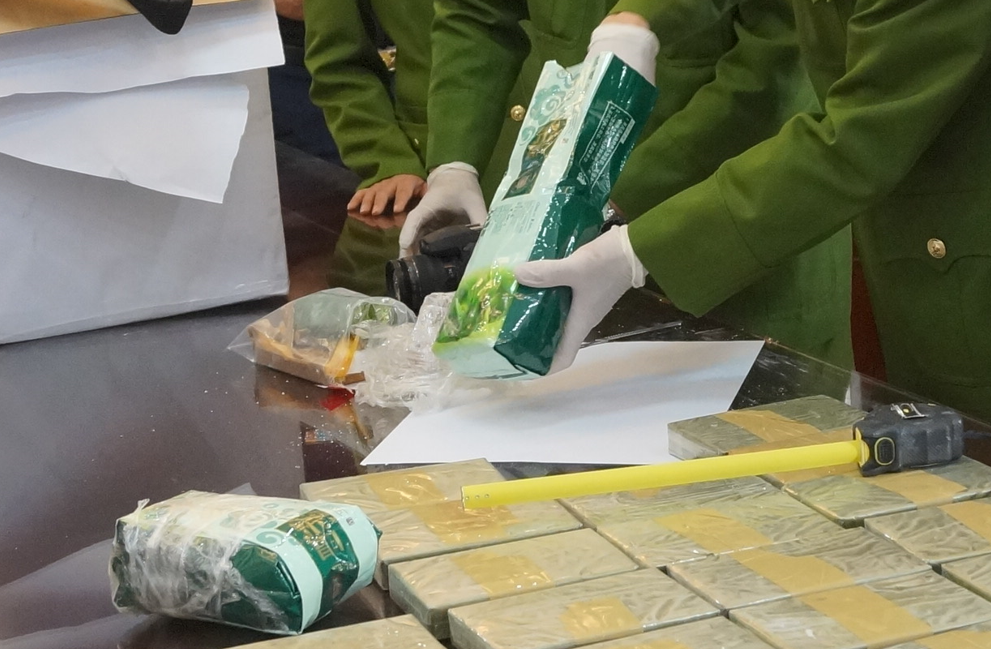

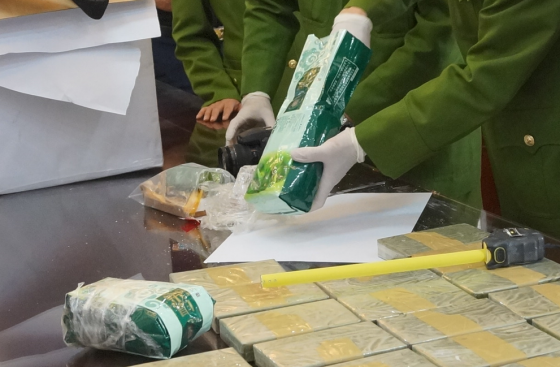

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Cảnh giác với các thủ đoạn lừa đảo dịp lễ Valentine

Cảnh báo thủ đoạn mạo danh Công an hướng dẫn tích hợp điểm giấy phép lái xe

Đọc nhiều / Mới nhận

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025