Nhóm tấn công Triều Tiên triển khai trojan MoonPeak trong chiến dịch tấn công mạng mới nhất

Theo ghi nhận từ Cisco Talos, chiến dịch này được gán mã UAT-5394 và có những điểm tương đồng về mặt chiến thuật với nhóm APT Kimsuky, một nhóm đối tượng tấn công quốc gia đã được biết đến trước đó.

Mã độc MoonPeak vẫn đang trong quá trình phát triển, đây là một biến thể của mã độc Xeno RAT mã nguồn mở. Trước đây, Xeno RAT đã được sử dụng trong các chiến dịch lừa đảo, với mục tiêu tải xuống các payload từ các dịch vụ đám mây do đối tượng tấn công kiểm soát như Dropbox, Google Drive, và Microsoft OneDrive.

Trong chiến dịch này, nhóm đối tượng tấn công đã triển khai hạ tầng mới, bao gồm các máy chủ C&C, các trang lưu trữ payload, và các máy ảo thử nghiệm. Máy chủ C&C lưu trữ các mã độc để tải xuống, sau đó được sử dụng để truy cập và thiết lập cơ sở hạ tầng mới, hỗ trợ cho sự phát tán của MoonPeak. Trong một số trường hợp, nhóm đối tượng tấn công này còn truy cập vào các máy chủ đã có từ trước để cập nhật payload và thu thập thông tin từ các hệ thống bị nhiễm MoonPeak.

Đáng chú ý, sự phát triển liên tục của MoonPeak đi đôi với việc triển khai cơ sở hạ tầng mới bởi nhóm đối tượng tấn công và mỗi phiên bản của mã độc đều được trang bị các kỹ thuật ẩn mình nhằm làm khó khăn quá trình phân tích, cùng với việc thay đổi giao thức liên lạc để ngăn chặn truy cập trái phép. Nói cách khác, nhóm đối tượng tấn công đã thiết kế MoonPeak sao cho mỗi biến thể của mã độc chỉ hoạt động với phiên bản máy chủ C&C tương ứng.

Các chuyên gia bảo mật nhận định rằng, việc nhóm UAT-5394 liên tục triển khai và nâng cấp mã độc như trường hợp của MoonPeak cho thấy nhóm này đang tiếp tục bổ sung và cải thiện các công cụ tấn công trong hệ thống của mình. Tốc độ triển khai cơ sở hạ tầng mới nhanh chóng cũng là dấu hiệu cho thấy UAT-5394 đang nỗ lực mở rộng phạm vi chiến dịch tấn công, bổ sung thêm các điểm lây nhiễm và máy chủ C&C mới.

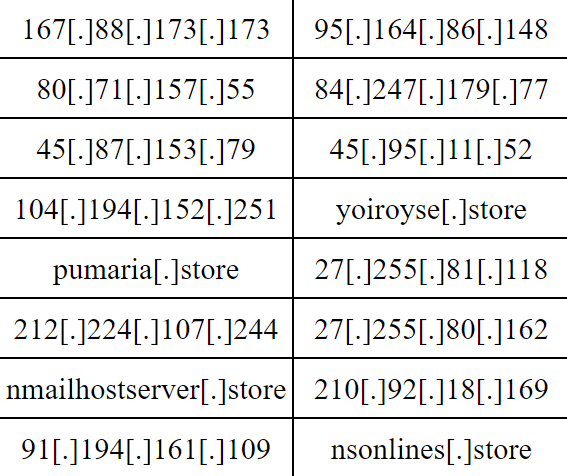

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cùng chuyên mục

Tin khác

Tăng mức phạt vi phạm hành chính về bảo vệ quyền lợi người tiêu dùng

Tăng cường kiểm tra vùng nguyên liệu, cơ sở chế biến, đóng gói thực phẩm xuất khẩu

Cảnh giác thủ đoạn giả danh lực lượng Công an để thực hiện hành vi lừa đảo chiếm đoạt tài sản

TP. Hồ Chí Minh: Tăng cường phòng ngừa, xử lý hoạt động lừa đảo trên không gian mạng

Cảnh giác với cuộc gọi lạ giả danh nhân viên điện lực

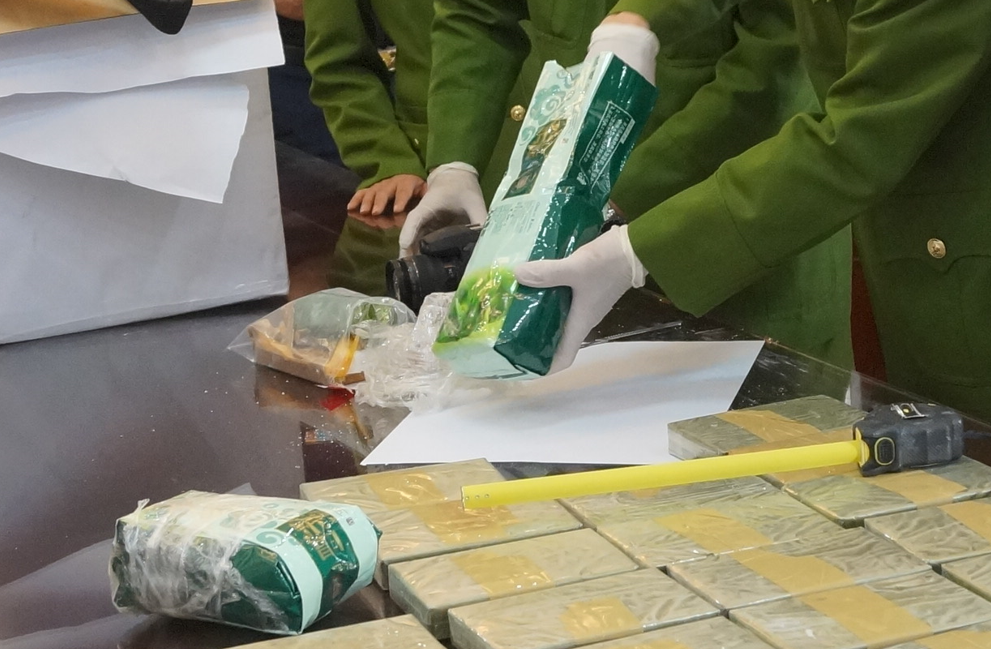

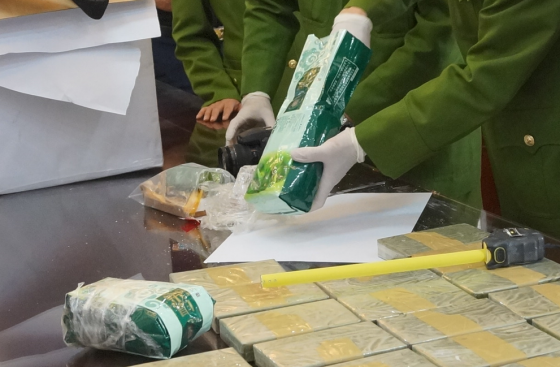

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Cảnh giác với các thủ đoạn lừa đảo dịp lễ Valentine

Đọc nhiều / Mới nhận

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025