Cảnh báo nhóm APT SideWinder tấn công nhằm vào vùng Trung Đông và Châu Phi

Cục An toàn thông tin, Bộ TT&TT cho hay các chuyên gia bảo mật đã phát hiện một nhóm APT có tên SideWinder có nguồn gốc từ Ấn Độ, nhóm này thực hiện hàng loạt cuộc tấn công nhắm vào các tổ chức và cơ sở hạ tầng quan trọng tại Trung Đông và châu Phi.

Nhóm APT SideWinder được biết đến với nhiều tên khác như APT-C-17, Baby Elephant, Hardcore Nationalist, Leafperforator, Rattlesnake, Razor Tiger, and T-APT-04. Các đối tượng bị tấn công chủ yếu thuộc các tổ chức chính phủ, quân đội, các công ty logistics, viễn thông, tài chính, các trường đại học, và các doanh nghiệp giao dịch dầu mỏ tại các quốc gia Bangladesh, Djibouti, Jordan, Malaysia, Maldives, Myanmar, Nepal, Pakistan, Ả Rập Saudi, Sri Lanka, Thổ Nhĩ Kỳ và Các Tiểu vương quốc Ả Rập Thống nhất (UAE). Ngoài ra, SideWinder còn nhắm đến các cơ quan ngoại giao tại Afghanistan, Pháp, Trung Quốc, Ấn Độ, Indonesia, và Ma-rốc.

Chiến dịch tấn công bắt đầu bằng các email giả mạo (spear-phishing) chứa tệp đính kèm độc hại. Các tệp đính kèm này có thể là tệp nén ZIP chứa tệp shortcut Windows (LNK) hoặc tài liệu Microsoft Office. Khi nạn nhân mở tệp, chuỗi tấn công được kích hoạt, bắt đầu từ việc chạy các đoạn mã JavaScript và trình tải .NET, cuối cùng dẫn đến việc cài đặt mã độc StealerBot.

Tài liệu đính kèm trong email sử dụng kỹ thuật chèn mẫu từ xa để tải xuống một tệp RTF từ máy chủ do đối tượng tấn công kiểm soát. Tệp RTF này sẽ khai thác lỗ hổng CVE-2017-11882, cho phép thực thi mã JavaScript có nhiệm vụ kích hoạt thêm mã JavaScript khác từ trang web mofa-gov-sa.direct888[.]net. Trong trường hợp sử dụng tệp .LNK, nó sẽ sử dụng công cụ mshta.exe, một thành phần trên Windows được thiết kế để chạy các tệp Microsoft HTML Application (HTA), nhằm thực thi mã JavaScript độc hại từ máy chủ của đối tượng tấn công.

Mục tiêu cuối cùng của chiến dịch này là phát tán mã độc StealerBot thông qua module Backdoor loader. Mã độc này được lập trình bằng .NET và được mô tả là một “phần cài cắm nâng cao với tính năng mô-đun,” nhằm thực hiện các hoạt động gián điệp thông qua việc tích hợp các plugin cho những hành vi sau:

• Cài đặt mã độc mới bằng bộ tải C++

• Chụp màn hình

• Ghi lại dữ liệu từ việc gõ phím

• Đánh cắp mật khẩu từ trình duyệt

• Chặn bắt thông tin xác thực RDP

• Đánh cắp tệp

• Khởi tạo reverse shell

• Giả mạo thông tin xác thực của Windows

• Leo thang đặc quyền truy cập trên hệ thống và vượt qua bảo mật của UAC.

Nhóm APT SideWinder đang mở rộng phạm vi tấn công và sử dụng các công cụ phức tạp mới, trùng hợp với báo cáo từ Cyfirma về nhóm APT36 (Transparent Tribe) có nguồn gốc từ Pakistan. APT36 phát tán tệp Linux giả mạo dưới dạng PDF để tải xuống mã độc và duy trì kết nối lâu dài trên hệ thống mục tiêu. Nhóm này đã gia tăng nhắm vào các hệ thống Linux, đặc biệt là các hệ điều hành dựa trên Debian như BOSS OS và Maya OS, thường được sử dụng trong các cơ quan chính phủ Ấn Độ. Sự tương đồng trong hoạt động giữa hai nhóm cho thấy một xu hướng đáng lo ngại trong việc tấn công các mục tiêu quan trọng.

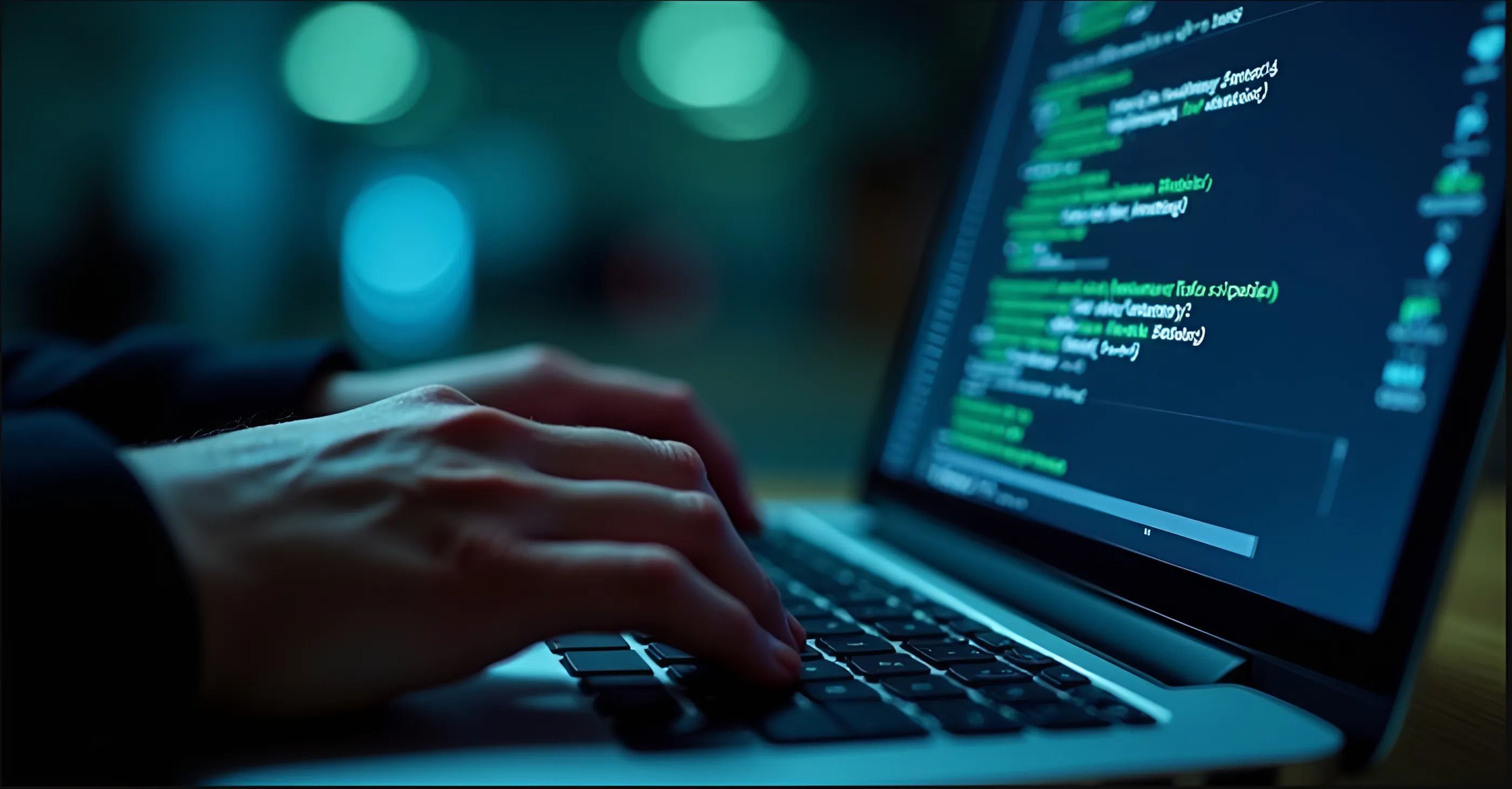

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Lỗ hổng nghiêm trọng trên Kubernetes Image Builder khiến các Nodes trên giải pháp chịu rủi ro từ việc truy cập Root trái phép

Các chuyên gia bảo mật đã ghi nhận lỗ hổng an toàn thông tin mức nghiêm trọng tồn tại trên Kubernetes Image Builder khi khai thác thành công sẽ cho phép đối tượng tấn công đạt được quyền truy cập root.

Lỗ hổng có mã CVE-2024-9486 (Điểm CVSS: 9.8) hiện đã được vá trong phiên bản 0.1.38. Cụ thể, lỗ hổng là lỗi thông tin xác thực mặc định được sử dụng trong quá trình xây dựng ảnh của máy ảo. Ngoài ra, các ảnh của máy ảo được dựng bởi Proxmox không vô hiệu hóa các thông tin xác thực này và các node sử dụng ảnh được tạo có thể bị truy cập sử dụng thông tin này vào thẳng quyền root.

Lỗ hổng chỉ gây ảnh hưởng tới các cụm Kubernetes có node sử dụng ảnh của máy ảo (VM) được tạo thông qua Image Builder do Proxmox cung cấp. Để tạm thời ngăn chặn lỗ hổng, người dùng được khuyến nghị nên tắt các tài khoản dựng ảnh trên các VM. Người dùng cũng nên xây lại các ảnh của máy ảo bằng phiên bản đã được vá của Image Builder rồi triển khai lại chúng trên máy ảo của mình.

Cụ thể, đối tượng tấn công có thể đọc nội dung trong cơ sở dữ liệu Expedition, truy cập các file tùy ý và ghi file tùy ý vào bộ nhớ tạm trên hệ thống Expedition. Điều này giúp đối tượng tấn công thu thập thông tin như tên người dùng, mật khẩu dưới dạng văn bản không mã hóa, cấu hình thiết bị và các khóa API của tường lửa PAN-OS.

Thông tin về lỗ hổng được công bố trong lúc Microsoft phát hành bản vá phía server cho ba lỗ hổng nghiêm trọng trên Dataverse, Imagine Cup, và Power Platform có thể dẫn tới lộ lọt thông tin, cho phép đối tượng tấn công leo thang đặc quyền.

• CVE-2024-38139 (Điểm CVSS: 8.7) – Xác thực sai cách trên Microsoft Dataverse cho phép đối tượng tấn công leo thang đặc quyền qua hệ thống mạng

• CVE-2024-38204 (Điểm CVSS: 7.5) - Access Control sai cách trên Imagine Cup cho phép đối tượng tấn công leo thang đặc quyền qua hệ thống mạng

• CVE-2024-38190 (Điểm CVSS: 8.6) – Thiếu ủy quyền trên Power Platform cho phép đối tượng tấn công truy cập thông tin trái phép

Đồng thời, thông tin về lỗ hổng nghiêm trọng trên Apache Solr (CVE-2024-45216, điểm CVSS: 9.8) cũng đã được công bố, lỗ hổng này có thể dẫn tới việc bỏ qua xác thực.

Cùng chuyên mục

Tin khác

Tổng Bí thư Tô Lâm và Phu nhân lên đường thăm chính thức Malaysia

Thủ tướng Phạm Minh Chính lên đường dự Hội nghị thượng đỉnh G20 tại Brazil và thăm chính thức Cộng hòa Dominica

Lỗ hổng RCE trên Microsoft Sharepoint bị khai thác để xâm nhập vào hệ thống mạng của doanh nghiệp

Nhóm APT Evasive Panda sử dụng bộ công cụ CloudScout để đánh cắp cookie phiên đăng nhập từ các dịch vụ đám mây

Lãnh đạo Đảng, Nhà nước, Chính phủ gửi điện chúc mừng ông Donald Trump

Ông Donald Trump đắc cử Tổng thống Mỹ

Bộ trưởng Nguyễn Hồng Diên tham gia đoàn Thủ tướng Chính phủ Phạm Minh Chính thăm chính thức Qatar

UAE bắn 21 phát đại bác chào đón Thủ tướng Phạm Minh Chính

Đọc nhiều / Mới nhận

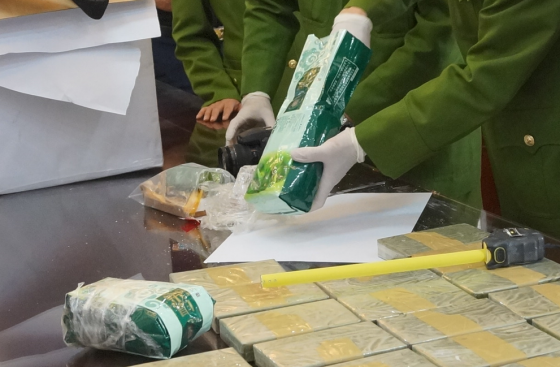

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025