Nhóm APT “Earth Estries” sử dụng mã độc GHOSTSPIDER trong chiến dịch tấn công nhằm vào ngành viễn thông tại hơn 12 quốc gia

Trong chiến dịch, nhóm đối tượng còn sử dụng mã độc backdoor đa nền tảng MASOL RAT (Backdr-NQ) lên các hệ thống Linux thuộc hệ thống mạng của chính phủ tại các quốc gia này.

Gần đây, các chuyên gia bảo mật đã ghi nhận nhóm tấn công Earth Estries đang sử dụng mã độc backdoor mới có tên “GHOSTSPIDER” trong chiến dịch tấn công nhằm vào công ty thuộc ngành điện tử viễn thông tại các quốc gia Đông Nam Á. Trong chiến dịch, nhóm đối tượng còn sử dụng mã độc backdoor đa nền tảng MASOL RAT (Backdr-NQ) lên các hệ thống Linux thuộc hệ thống mạng của chính phủ tại các quốc gia này.

Theo thống kê từ chuyên gia bảo mật, Earth Estries đã thành công xâm nhập vào hơn 20 tổ chức thuộc lĩnh vực điện tử viễn thông, công nghệ, tư vấn, hóa học, vận chuyển và các đơn vị thuộc chính phủ cũng như các tổ chức phi lợi nhuận. Hiện danh scác quốc gia bị ảnh hưởng được ghi nhận cụ thể như sau: Afghanistan, Brazil, Eswatini, Ấn Độ, Indonesia, Malaysia, Pakistan, Philippines, Nam Phi, Đài Loan, Thái Lan, Mỹ và Việt Nam.

Nhóm tấn công Earth Estries đã đi vào hoạt động kể từ năm 2020 với các tên khác như FamousSparrow, GhostEmperor, Salt Typhoon và UNC2286, nhằm vào các đơn vị chính phủ, công ty điện tử viễn thông tại Mỹ, các quốc gia cùng Châu Á Thái Bình Dương, Trung Đông và Nam Phi.

Một số công cụ đáng chú ý được sử dụng bởi nhóm là rootkit Demodex và mã độc Deed RAT (SNAPPYBEE), là phiên bản mã độc cải tiến của ShadowPad và được sử dụng bởi nhiều nhóm APT thuộc Trung Quốc. Ngoài ra, nhóm Earth Estries còn sử dụng các mã độc backdoor, đánh cắp thông tin như Crowdoor, SparrowDoor, HemiGate, TrillClient và Zingdoor.

Việc xâm nhập đầu vào của nhóm được thực hiện thông qua khai thác các lỗ hổng an toàn thông tin tồn tại trên Ivanti Connect Secure (CVE-2023-46805 và CVE-2024-21887), Fortinet FortiClient EMS (CVE-2023-48788), Sophos Firewall (CVE-2022-3236), Microsoft Exchange Server (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, và CVE-2021-27065 hay ProxyLogon). Sau đó, nhóm đối tượng sẽ triển khai các mã độc như Deed RAT, Demodex và GHOSTSPIDER với mục đích gián điệp không gian mạng dài hạn.

Được biết, hạ tầng C&C phức tạp với nhiều backdoor được quản lý bởi các đội hạ tầng khác nhau đã tô điểm cho tính phức phức tạp trong hoạt động của nhóm đối tượng tấn công. Trong đó, GHOSTSPIDER kết nối tới hạ tầng này sử dụng giao thức liên lạc tự tạo được bảo vệ bởi TLS và tải xuống các module bổ sung chức năng cần thiết cho mục tiêu tấn công của nhóm đối tượng.

Ý kiến từ các chuyên gia bảo mật cho rằng: “Earth Estries thực hiện các chiến dịch tấn công một cách kín đáo bắt đầu từ các thiết bị nằm ở viền của không gian mạng và phát tán tới môi trường cloud khiến việc phát hiện trở nên khó khăn. Nhóm đối tượng còn sử dụng kết hợp nhiều biện pháp thiết lập mạng vận hành có vai trò che giấu dấu vết hoạt động của nhóm, qua đó cho thấy nhóm đối tượng này có một cách tiếp cận tinh vi tới việc xâm nhập, theo dõi mục tiêu của mình”.

Ngoài ra, các công ty điện tử viễn thông gần đây đã trở thành mục tiêu của nhiều nhóm tấn công có liên kết tới Trung Quốc như Granite Typhoon và Liminal Panda.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cùng chuyên mục

Tin khác

Thủ tướng chỉ đạo 6 nhóm nhiệm vụ lớn trọng tâm, cấp bách

Đồng chí Trần Hữu Linh giữ chức Cục trưởng Cục Quản lý và Phát triển thị trường trong nước

Thị trường trong nước tiếp tục là bệ đỡ quan trọng giúp duy trì tăng trưởng kinh tế và ổn định sản xuất

Bảo đảm bộ máy nhà nước đi vào hoạt động thông suốt, không bị gián đoạn sau khi thực hiện sắp xếp

Phá đường dây mua bán thông tin ngân hàng, rửa tiền nghìn tỷ cho người nước ngoài

Đắk Lắk: Bắt 2 vụ sản xuất, buôn bán cà phê bột giả

Đến ngày 30/6, tất cả lãnh đạo, cán bộ, công chức phải xử lý hồ sơ công việc trên môi trường mạng

Việt Nam - Anh: Hợp tác phòng chống hàng hóa giả mạo và xâm phạm quyền sở hữu trí tuệ

Đọc nhiều / Mới nhận

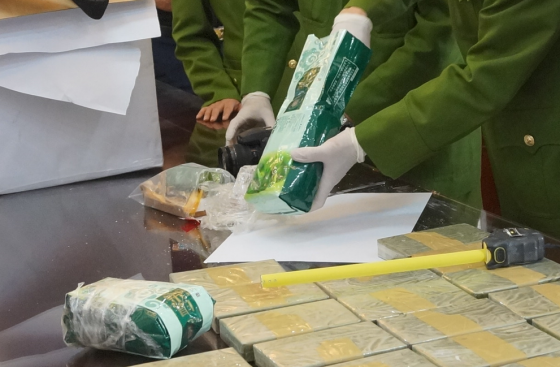

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025