Nhóm APT Volt Typhoon từ Trung Quốc khai thác lỗ hổng zero-day trên Versa Director nhằm tấn công lĩnh vực IT ở Mỹ và trên toàn cầu

Mới đây, các chuyên gia bảo mật đã ghi nhận một chiến dịch tấn công do nhóm Volt Typhoon thực hiện, khai thác một lỗ hổng zero-day trên Versa Director. Mục tiêu của chiến dịch là triển khai webshell độc hại nhằm đánh cắp dữ liệu và xâm nhập vào hệ thống mạng của các doanh nghiệp thuộc các lĩnh vực cung cấp dịch vụ Internet (ISP), nhà cung cấp dịch vụ quản lý (MSP) và công nghệ thông tin (IT), gây ảnh hưởng đến bốn tổ chức tại Mỹ và một tổ chức quốc tế khác từ ngày 12/06/2024.

Lỗ hổng có mã định danh CVE-2024-39717 (điểm CVSS: 6.6), là một lỗi tải lên tệp tin trong Versa Director, cho phép đối tượng tấn công có quyền quản trị viên tải lên các tệp tin độc hại được ngụy trang dưới dạng tệp .PNG thông qua tùy chọn "Change Favicon" trong giao diện của Versa Director.

Chuỗi tấn công của chiến dịch này nổi bật với việc khai thác lỗ hổng để triển khai một webshell độc hại có tên VersaMem (tên tệp “VersaTest.png"), được thiết kế nhằm giám sát và thu thập thông tin xác thực trong các gói tin, cho phép đối tượng tấn công truy cập vào mạng của các khách hàng dưới danh nghĩa người dùng hợp lệ, gây ra một cuộc tấn công vào chuỗi cung ứng. Một điểm nổi bật khác của webshell này là tính năng module, cho phép Volt Typhoon nạp thêm mã Java để thực thi trực tiếp trong bộ nhớ.

Cụ thể, web shell này sử dụng Java instrumentation và Javassist để chèn mã độc vào bộ nhớ của tiến trình máy chủ web Tomcat trên các máy chủ Versa Director đã bị xâm nhập.

Sau khi chèn mã độc thành công, nó sẽ tích hợp vào chức năng xác thực của Versa, cho phép đối tượng tấn công thu thập thông tin xác thực dưới dạng văn bản không qua mã hóa, gây ra các cuộc tấn công vào chuỗi cung ứng. Ngoài ra, web shell còn tích hợp với chức năng lọc yêu cầu của Tomcat, cho phép đối tượng tấn công thực thi mã Java trực tiếp trong bộ nhớ, đồng thời tránh được các phương pháp phát hiện dựa trên tệp tin, bảo vệ webshell, các module và lỗ hổng zero-day mà nó khai thác.

Các chuyên gia bảo mật khuyến nghị nếu người dùng chưa thể cập nhật bản vá thì nên chặn truy cập tới các cổng 4566 và 4570, rà quét các tệp .PNG và lưu lượng mạng từ thiết bị mạng đến cổng 4566 trên các máy chủ Versa Director.

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cùng chuyên mục

Tin khác

Thương mại điện tử tiếp tục duy trì tăng trưởng 18-25%/năm

Huy động, đa dạng hóa nguồn lực cho phát triển nguồn nhân lực các ngành công nghiệp bán dẫn

Phát động Chương trình “Khuyến mại tập trung quốc gia 2024 - Vietnam Grand Sale 2024”

Nghiêm cấm buôn bán hàng giả, hàng xâm phạm quyền sở hữu trí tuệ tại Online Friday 2024

Đẩy mạnh công tác quản lý nhà nước về thương mại điện tử

Kế hoạch hành động quốc gia về phát triển kinh tế số giai đoạn 2024 - 2025

Xử lý gần 14.000 sản phẩm mỹ phẩm, phụ kiện làm đẹp vi phạm trên thương mại điện tử

Bộ Công Thương "chỉ đạo nóng" về các sàn thương mại điện tử không phép

Đọc nhiều / Mới nhận

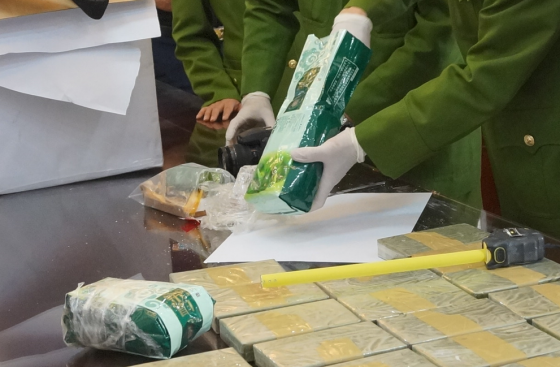

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025