Xu hướng tấn công mạng nổi bật năm 2024

Theo đó, một số lỗ hổng đã và đang được các nhóm tấn công lợi dụng để thực hiện các cuộc tấn công có chủ đích - APT. Những lỗ hổng an toàn thông tin nguy hiểm, có ảnh hưởng diện rộng đều đã được Cục An toàn thông tin cảnh báo và hướng dẫn các bộ, ngành, địa phương cách khắc phục, tuy vậy nhiều đơn vị vẫn chưa rà soát và xử lý.

Cục An toàn thông tin (Bộ Thông tin và Truyền thông) ngày 30.3 cho biết, nhóm APT Earth Krahang thực hiện chiến dịch tấn công mạng nhằm vào ít nhất 116 tổ chức trên 45 quốc gia, trong đó có Việt Nam. Chiến dịch tấn công này bắt đầu từ đầu năm 2022 và chủ yếu nhằm vào các tổ chức chính phủ, đặc biệt tại khu vực Đông Nam Á.

Nhóm APT Earth Krahang sử dụng nhiều hình thức khác nhau để tấn công. Điển hình, nhóm này sử dụng email (thư điện tử) liên quan đến các vấn đề chính trị toàn cầu nhằm đánh lừa người dùng mở tệp đính kèm hoặc nhấp vào liên kết độc hại. Khi đã xâm nhập thành công, nhóm Earth Krahang sẽ sử dụng hạ tầng của tổ chức bị tấn công để lưu trữ các phần mềm độc hại, làm trung gian cho lưu lượng tấn công và sử dụng các tài khoản email chính phủ để tiếp tục tấn công các cơ quan khác. Các tệp đính kèm độc hại trong email được sử dụng để cài đặt backdoor (phần mềm độc hại, có khả năng bỏ qua các quy trình xác thực để truy cập vào hệ thống) trên thiết bị của người dùng.

APT là từ viết tắt của Advanced Persistent Threat – một thuật ngữ dùng để mô tả một cuộc tấn công có chủ đích. Trong đó, hacker hoặc nhóm hacker sẽ thiết lập một sự hiện diện bất hợp pháp và lâu dài trên mạng để nhằm mục đích khai thác dữ liệu. Tấn công APT thường nhắm tới các tổ chức tư nhân, nhà nước hoặc cả hai vì các động cơ kinh doanh hoặc chính trị. Quy trình tấn công này đòi hỏi mức độ bí mật cao trong một thời gian dài.

|

| Cục An toàn thông tin khuyến cáo người dùng cần cẩn trọng trước các tệp tin được gửi từ nguồn không tin cậy |

Cục An toàn thông tin khuyến cáo người dùng cần cẩn trọng trước các tệp tin được gửi từ nguồn không tin cậy hoặc nội dung email đáng ngờ. Kiểm tra địa chỉ email người gửi và nội dung trong email; không tùy tiện kích vào bất cứ tệp đính kèm, đường dẫn có trong email.

Người dùng không cung cấp thông tin cá nhân, tài khoản ngân hàng khi có yêu cầu khai báo thông tin từ các email. Ngoài ra, người dùng nên sử dụng phần mềm diệt vi rút quét các tập tin đính kèm trong email; lưu ý vấn đề an toàn nếu sử dụng email khi kết nối vào các mạng không dây công cộng.

Không dùng một email cho nhiều dịch vụ internet, đặc biệt là các dịch vụ quan trọng; thường xuyên thay đổi mật khẩu email đủ mạnh, không để mật khẩu mặc định; cài đặt bảo mật hai lớp cho email để xác thực bằng điện thoại, có thể phục hồi email khi bị tấn công.

Chiều 30.3, Cục An toàn thông tin cũng đã phát cảnh báo, đề nghị các đơn vị chuyên trách công nghệ thông tin tăng cường các giải pháp đảm bảo an toàn thông tin mạng cho các hệ thống thông tin. Trong đó, ưu tiên các giải pháp giám sát, cảnh báo sớm.

Trong thời gian từ nay đến ngày 15.4, các đơn vị cần kiểm tra, đánh giá việc đảm bảo an toàn thông tin cho các hệ thống thông tin thuộc phạm vi quản lý, nhất là các hệ thống thông tin lưu trữ, xử lý thông tin cá nhân, dữ liệu cá nhân. Trong trường hợp phát hiện hệ thống tồn tại các nguy cơ, lỗ hổng và điểm yếu, đơn vị cần lập tức triển khai các biện pháp khắc phục.

Cục An toàn thông tin cũng đề nghị các cơ quan, tổ chức, doanh nghiệp thời gian tới tập trung triển khai một số nhiệm vụ khác như: rà soát, tổ chức triển khai bảo đảm an toàn thông tin theo cấp độ; tổ chức thực thi hiệu quả, thực chất, thường xuyên và liên tục công tác bảo đảm an toàn thông tin theo mô hình 4 lớp; xây dựng kế hoạch ứng phó sự cố đối với hệ thống thông tin thuộc phạm vi quản lý; triển khai phương án sao lưu định kỳ hệ thống và dữ liệu quan trọng để kịp thời khôi phục khi bị tấn công mã hóa dữ liệu...

Các cơ quan, tổ chức, doanh nghiệp cần định kỳ săn lùng mối nguy hại trong hệ thống nhằm kịp thời phát hiện các dấu hiệu bị xâm nhập. Với hệ thống đã phát hiện lỗ hổng bảo mật nghiêm trọng, sau khi khắc phục lỗ hổng, đơn vị cần thực hiện ngay việc săn lùng mối nguy hại để xác định khả năng bị xâm nhập trước đó.

Cục An toàn thông tin mới đây cũng chỉ ra 6 lỗ hổng mới tồn tại ở sản phẩm Microsoft thì có tới 5 lỗ hổng sau khi khai thác thành công, hacker có thể tấn công thực thi mã từ xa.

Cụ thể, các lỗ hổng an toàn thông tin trong các sản phẩm Microsoft lần này bao gồm: lỗ hổng CVE-2024-21408 trong Windows Hyper-V cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ (DoS); 5 lỗ hổng gồm CVE-2024-26198 trong Microsoft Exchange Server, CVE-2024-21407 trong Windows Hyper-V, CVE-2024-21334 trong Open Management Infrastructure (OMI), CVE-2024-21426 trong Microsoft SharePoint và CVE-2024-21411 trong Skype for Consumer đều cho phép đối tượng tấn công thực thi mã từ xa.

Để đảm bảo an toàn thông tin cho hệ thống thông tin của các cơ quan, tổ chức, doanh nghiệp, Cục An toàn thông tin đề nghị các đơn vị kiểm tra, rà soát để xác định những máy tính sử dụng hệ điều hành Windows có 2 khả năng bị ảnh hưởng bởi 6 lỗ hổng an toàn thông tin mức cao và nghiêm trọng kể trên. Trường hợp bị ảnh hưởng, các đơn vị cần khẩn trương cập nhật bản vá kịp thời nhằm tránh nguy cơ bị hacker tấn công mạng.

"Các cơ quan, tổ chức và doanh nghiệp cũng được yêu cầu phải tăng cường hơn nữa công tác giám sát, sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng. Đồng thời, các đơn vị còn cần thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin nhằm phát hiện kịp thời các nguy cơ tấn công mạng", Cục An toàn thông tin khuyến cáo.

Theo Cục An toàn thông tin, việc đơn vị chưa quan tâm cập nhật và xử lý những lỗ hổng, điểm yếu đã được cảnh báo có thể khiến hệ thống của đơn vị đó có thể bị chiếm quyền điều khiển, bị tấn công mạng dẫn đến những tổn thất nặng nề về uy tín, tài sản.

Có thể bạn quan tâm

Cùng chuyên mục

Tin khác

Thủ tướng đôn đốc đẩy mạnh phân bổ và giải ngân vốn đầu tư công năm 2025

Tập trung hoàn thành cao nhất mục tiêu phát triển kinh tế - xã hội, nhất là chỉ tiêu tăng trưởng 8% trở lên trong năm 2025

Chính phủ ban hành Nghị quyết đặt mục tiêu tăng trưởng các ngành, lĩnh vực và địa phương để đạt 8% trở lên năm 2025

Ổn định kinh tế vĩ mô, tạo điểm tựa để tăng tốc phát triển

Kế hoạch hành động quốc gia thực hiện kinh tế tuần hoàn đến năm 2035

Chương trình tổng thể của Chính phủ về thực hành tiết kiệm, chống lãng phí năm 2025

Chính phủ ban hành Nghị quyết về nhiệm vụ, giải pháp chủ yếu thực hiện Kế hoạch phát triển kinh tế - xã hội 2025

Chính phủ năm 2025: Kỷ cương trách nhiệm; chủ động kịp thời; tinh gọn hiệu quả; tăng tốc bứt phá

Đọc nhiều / Mới nhận

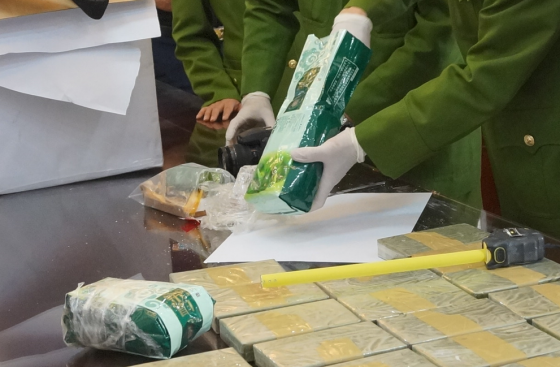

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025