Người dùng Internet Việt Nam bị đánh cắp mật khẩu nhiều nhất khu vực

Theo thông tin từ hãng bảo mật Kaspersky, thông qua các sản phẩm B2B, họ đã ngăn chặn hàng chục triệu cuộc tấn công bruteforce nhắm vào các doanh nghiệp ở Đông Nam Á trong năm 2023.

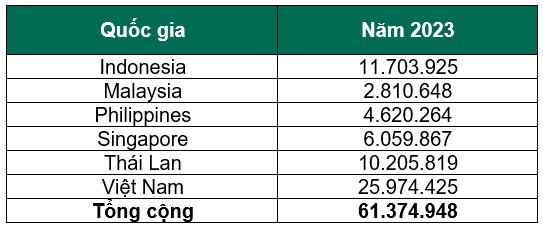

Cụ thể, từ tháng 1 - 12/2023, các sản phẩm B2B của Kaspersky, được cài đặt tại các công ty thuộc mọi quy mô trong khu vực Đông Nam Á, đã phát hiện và ngăn chặn 61.374.948 cuộc tấn công này.

Tấn công bruteforce là hình thức đoán mật khẩu hoặc khóa mã hóa bằng cách thử tất cả các tổ hợp ký tự có thể theo một hệ thống cho đến khi tìm ra tổ hợp chính xác. Nếu thành công, kẻ tấn công có thể lấy cắp được thông tin đăng nhập của người dùng.

Remote Desktop Protocol (RDP) là giao thức độc quyền của Microsoft cung cấp một giao diện đồ họa để người dung kết nối với một máy tinh khác thông qua mạng lưới. RDP được sử dụng rộng rãi bởi cả quản trị viên hệ thống và người dùng thông thường để điều khiển máy chủ và các PC khác từ xa.

Tội phạm mạng sử dụng hình thức tấn công bruteforce để tìm ra tên đăng nhập/mật khẩu hợp lệ bằng cách thử tất cả các tổ hợp ký tự có thể cho đến khi tìm ra mật khẩu chính xác để truy cập vào hệ thống.

Kaspersky ngăn chặn hơn 61 triệu cuộc tấn công bruteforce nhắm vào các doanh nghiệp trong năm 2023.

Việt Nam, Indonesia và Thái Lan là ba quốc gia ghi nhận số vụ tấn công cao nhất trong khu vực Đông Nam Á vào năm ngoái. Trong khi đó, Singapore ghi nhận hơn 6 triệu trường hợp, Philippines gần 5 triệu và Malaysia có số đợt tấn công bruteforce thấp nhất với gần 3 triệu.

Ông Adrian Hia - Giám đốc điều hành khu vực châu Á - Thái Bình Dương của Kaspersky khuyến cáo, tấn công bruteforce là mối đe dọa tiềm ẩn mà các doanh nghiệp không thể xem nhẹ.

Việc sử dụng dịch vụ của bên thứ ba để trao đổi dữ liệu, nhân viên làm việc trên máy tính cá nhân, mạng Wifi tiềm ẩn rủi ro. Các công cụ truy cập từ xa như RDP vẫn luôn là vấn đề đối với đội ngũ an ninh mạng doanh nghiệp."

Nếu người dùng sử dụng RDP trong công việc, hãy đảm bảo thực hiện tất cả các biện pháp phòng vệ sau:

- Ưu tiên sử dụng mật khẩu mạnh.

- Giới hạn truy cập RDP qua VPN doanh nghiệp.

- Kích hoạt Network Level Authentication (NLA).

- Bật xác thực hai yếu tố (nếu có)

- Vô hiệu hóa RDP và đóng cổng 3389 nếu không sử dụng

- Sử dụng giải pháp bảo mật uy tín.

Cùng chuyên mục

Tin khác

Tăng mức phạt vi phạm hành chính về bảo vệ quyền lợi người tiêu dùng

Tăng cường kiểm tra vùng nguyên liệu, cơ sở chế biến, đóng gói thực phẩm xuất khẩu

Cảnh giác thủ đoạn giả danh lực lượng Công an để thực hiện hành vi lừa đảo chiếm đoạt tài sản

TP. Hồ Chí Minh: Tăng cường phòng ngừa, xử lý hoạt động lừa đảo trên không gian mạng

Cảnh giác với cuộc gọi lạ giả danh nhân viên điện lực

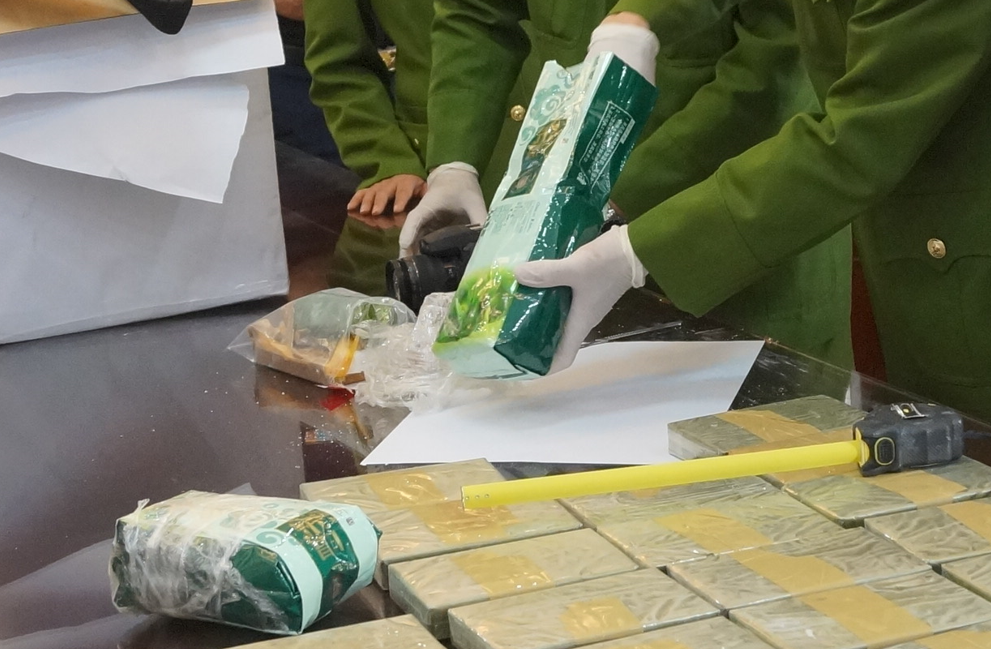

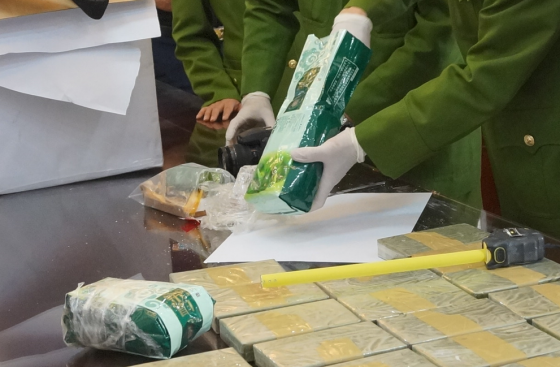

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Cảnh giác với các thủ đoạn lừa đảo dịp lễ Valentine

Đọc nhiều / Mới nhận

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025