Nhóm APT XDSpy tấn công các cơ quan tại Nga và Moldova bằng chiến dịch tấn công lừa đảo

* Cảnh giác với hình thức lợi dụng công cụ bảo vệ bản quyền thương hiệu để đe doạ, tống tiền

Chuỗi tấn công của nhóm XDSpy sử dụng các email spear-phishing để lây nhiễm hệ thống với mã độc XDDown có nhiệm vụ tải xuống các plugin bổ trợ với chức năng thu thập thông tin hệ thống, liệt kê file trong ổ C, theo dõi các ổ rời, trích xuất file trên hệ thống và thu thập mật khẩu. Trong năm qua, XDSpy đã nhắm vào các tổ chức tại Nga, sử dụng dropper ngôn ngữ C# có tên UTask với nhiệm vụ tải xuống module dưới dạng file thực thi để tiếp tục tải thêm các payload độc hại từ máy chủ C&C.

Trong chiến dịch tấn công lần này, XDSpy sử dụng email lừa đảo với nội dung liên quan tới các thỏa thuận để phát tán file RAR có chứa một file thực thi hợp pháp và một file DLL độc hại. File DLL này được thực thi bằng kỹ thuật DLL side-loading, sử dụng file thực thi đi kèm. Sau khi thực thi, mã độc DSDownloader sẽ được tải xuống và thực thi, qua đó mở ra một file bù nhìn có vai trò đánh lạc hướng người dùng trong lúc mã độc tải xuống mã độc bổ trợ từ máy chủ C&C. Ngoài ra, payload này không còn khả dụng để tải xuống vào thời điểm phân tích.

Thông tin về chiến dịch tấn công của XDSpy được công bố trong bối cảnh một cơ quan bảo mật tại Ukraine cảnh báo về sự gia tăng đột biến của các cuộc tấn công lừa đảo do nhóm UAC-0057 (hay còn gọi là GhostWriter, UNC1151) thực hiện. Nhóm này sử dụng mã độc PicassoLoader để cài đặt Cobalt Strike Beacon trên các hệ thống bị tấn công.

Ngoài ra, chiến dịch của XDSpy còn được tiết lộ sau khi phát hiện một chiến dịch mới của nhóm Turla, sử dụng file .LNK độc hại làm backdoor không file để thực thi các script PowerShell từ một máy chủ hợp pháp đã bị xâm nhập, từ đó vô hiệu hóa các tính năng bảo mật của hệ thống bị tấn công.

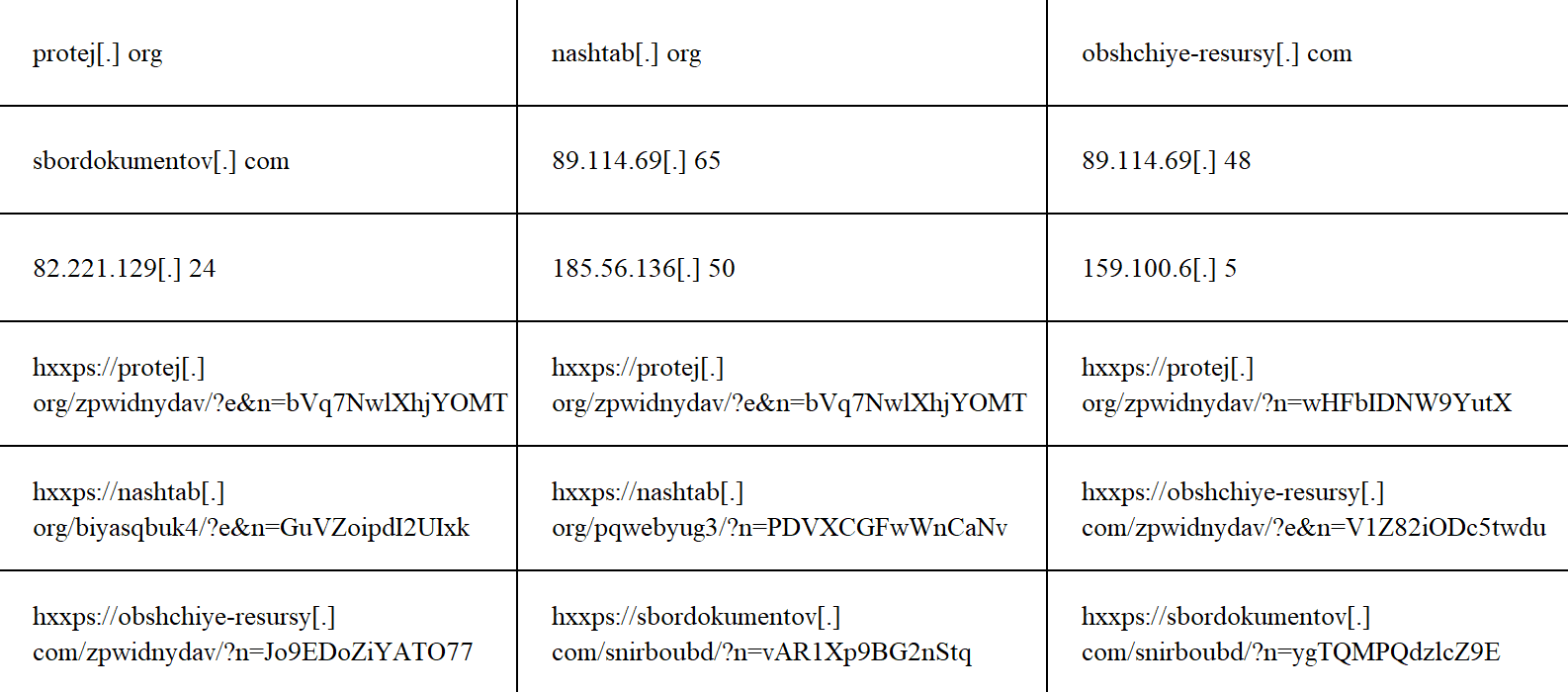

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cùng chuyên mục

Tin khác

Tổng Bí thư Tô Lâm và Phu nhân lên đường thăm chính thức Malaysia

Thủ tướng Phạm Minh Chính lên đường dự Hội nghị thượng đỉnh G20 tại Brazil và thăm chính thức Cộng hòa Dominica

Lỗ hổng RCE trên Microsoft Sharepoint bị khai thác để xâm nhập vào hệ thống mạng của doanh nghiệp

Nhóm APT Evasive Panda sử dụng bộ công cụ CloudScout để đánh cắp cookie phiên đăng nhập từ các dịch vụ đám mây

Lãnh đạo Đảng, Nhà nước, Chính phủ gửi điện chúc mừng ông Donald Trump

Ông Donald Trump đắc cử Tổng thống Mỹ

Bộ trưởng Nguyễn Hồng Diên tham gia đoàn Thủ tướng Chính phủ Phạm Minh Chính thăm chính thức Qatar

UAE bắn 21 phát đại bác chào đón Thủ tướng Phạm Minh Chính

Đọc nhiều / Mới nhận

Nhận diện các loại ma tuý mới, ma tuý núp bóng bánh kẹo, thực phẩm chức năng

Cảnh báo khẩn cấp tình trạng giả mạo khách sạn, homestay lừa chiếm đoạt tiền đặt phòng nghỉ

Bắc Kạn phát hiện, thu giữ hơn 2,4 tấn xúc xích không rõ nguồn gốc xuất xứ

Bộ trưởng Nguyễn Hồng Diên báo cáo trước Quốc hội 10 cơ chế, chính sách đặc thù đầu tư xây dựng Dự án điện hạt nhân Ninh Thuận

Thông tin về vụ việc xảy ra cháy tại Trạm biến áp 500kV Long Thành (Đồng Nai)

Sản xuất công nghiệp tiếp tục là động lực tăng trưởng kinh tế năm 2025